Diseño de un Data Center

El tema de hoy es sobre: El Diseño de un Data Center, los puntos principales que hay que tener en cuenta.

Bloque físico:

Donde debemos tener alojado nuestro centro de datos y en que condiciones climaticas?

Sobre la localización, según los tier tenemos diferentes tipos de construcción el más recomendado es el tipo A.

El tipo A tiene los siguientes objetivos: limitar el dañado estructural, fácil de arreglar los fallos estructurales y minimizar los riesgo de inundación y fuego. De este último queda destacar que debe estar alojado en una parte del edificio donde no haya conductos internos y bajantes de agua para evitar la posibilidad de inundaciones.

La temperatura adecuada es de entre unos 15ºC y 25ºC. En caso de que la temperatura sea inferior a 15ºC o superior a 25ºC tendremos que llevar a cabo medidas inmediatas ya que eso puede afectar al funcionamiento de nuestro centro de datos.

Connectivity Network:

En este punto tenemos que hablar de la redundancia y escalabilidad de nuestra red, ya que son dos puntos muy importantes.

El objetivo a nivel de redundancia sería algo parecido a lo que podemos observar en la imagen. Primer una red estructurada de forma que esté dividida en tres partes, como son: La capa del núcleo, que debe tener una alta disponibilidad, por no decir que no puede/debe fallar nunca, que debe ser diseñado para que sea capaz de conmutar todos los paquetes que recibe a los destinos correspondientes, después tendríamos la capa de distribución, que agrupa los conmutadores de capa 3 que se encarga de las funciones de enrutamiento y por último la capa de acceso que es donde estarán conectados los usuarios finales con conmutadores de capa 2.

Nuestro objetivo es que los usuarios tengan diferentes caminos disponibles, para que en caso de que alguno de ellos falle no pierdan la conectividad. Para llevarlo a cabo existen protocolos con HSRP que nos permite tener un camino, el cual escucha y que cuando este falla activa otro de respaldo para que los usuarios sigan pudiendo trabajar con normalidad aunque haya fallado uno de los caminos. Otro ejemplo sería GLBP que se encarga de hacer balanceo de carga entre dos caminos distintos, cosa que nos puede ser muy útil, en caso de que el trafico aumente y necesitemos distribuir la carga para mejorar el rendimiento de nuestra red.

Almacenamiento de datos

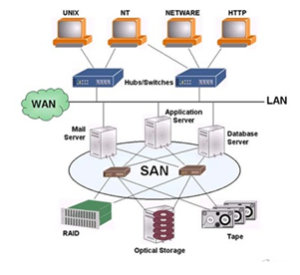

A nivel de almacenamiento tenemos varias opciones de datos centralizados, como por ejemplo, NAS o SAN. Después de buscar cuales son las principales ventajas de cada uno de estos dos sistemas, nos hemos decantado por SAN.

Habitualmente el conexionado con los servidores SAN se hace mediante redes dedicadas de alta velocidad, de manera que el tráfico está separado del tráfico de los usuarios. Este tipo de conexionado puede ser de fibra o SCSI. SAN están especialmente dedicados a almacenamiento de base de datos y virtualización de sistemas, cosa que se adapta a las necesidades de nuestro proyecto. Otro punto a favor para usar SAN sería que permite aumentar las cabinas de disco para aumentar la capacidad de nuestro servidor.

Un ejemplo de red sería de este estilo:

Recursos computacionales i conexión de los mismos para soportar los servicios requeridos

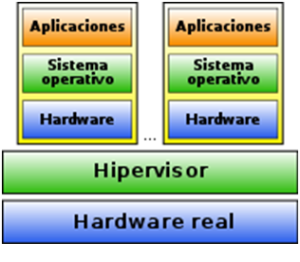

Para maximizar el rendimiento de las máquinas y aprovechar al máximo los recursos del sistema, vamos a utilizar técnicas de virtualización. De esta manera podremos proveer los diferentes servicios compartiendo un mismo hardware por lo que podremos reducir los recursos físicos y, en consecuencia, reducir costes.

Esta solución también nos permite mantener los servicios diferenciados aumentando la seguridad.

Mediante hypervisores monitorizaremos y controlaremos las máquinas virtuales que consoliden el CPD. De esta manera podremos agrupar y centralizar el estado de cada servicio.

Seguridad

Seguridad

A nivel de seguridad, tras investigar a cerca de las posibilidades que tenemos, hemos llegado a la siguiente conclusión: La solución para las violaciones a la red es el Sistema de prevención de Intromisiones de generación avanzada (NGIPS).

Ventajas de NGIPS:

Detección de amenazas y capacidad de interrumpir violaciones inmediatamente.

2. Mejor visibilidad de dispositivos, aplicaciones, usuarios y comunicaciones. Automatización automática que hace que aumente la seguridad.

3. Herramienta que permite correlacionar eventos de diferentes orígenes para identificar hosts posiblemente comprometidos.

4. Protección avanzada contra malware y control de aplicaciones.

Otro elemento a tener en cuenta son los Next Generation Firewall que combina funcionalidades de los firewall tradicionales con otros dispositivos de red con funcionalidades de filtrado, como control de aplicaciones o IPS.

AMP (Advanced Malware Protection) sería otro ejemplo de sistema de seguridad, que previene brechas de seguridad, monitorizando comportamientos maliciosos, gracias a sus rápida detección y eliminación.

Comments

Submitted by Presidentinho (not verified) on Wed, 03/15/2017 - 18:47 Permalink

En galicia estamos muy orgullosos de tu trabajo! Arriba los CePeDinhos!!

Add new comment