[HEARTBLEED] Desangrando OpenSSL con mis propias manos

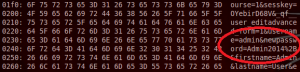

Estos últimos días ha habido un gran movimiento en Internet con la publicación de la vulnerabilidad “Heartbleed”. Se han publicado muchos artículos y noticias sobre dicha vulnerabilidad y sus posibles consecuencias: http://unaaldia.hispasec.com/2014/04/openssl-afectada-por-una-vulnerabilidad.html Se han hecho viñetas explicativas: http://xkcd.com/1354/ Se detallan contramedidas a aplicar: http://www.securityfocus.com/archive/1/531779/30/0/threaded Incluso se ha dedicado una web específica para ella: http://heartbleed.com/ Pero por pura curiosidad he querido probarlo con mis propias manos, evidentemente en un entorno “controlado”, sin “desangrar” la seguridad de ningún servidor “oficial”. Para ello he instalado una máquina virtual con “Ubuntu Server” con la versión “SSL” vulnerable, que curiosamente uno todavía se la puede descargar de Internet. Le he añadido el entorno “Moodle”, para tener una aplicación donde requiera autenticarse con usuario y password, y desde otra máquina virtual he explotado la vulnerabilidad utilizando uno de los muchos scripts (exploits) que se pueden encontrar por Internet. Resultado: Efectivamente y casi instantáneamente la vulnerabilidad permite leer sectores de la memoria del servidor con información “crítica”, aunque la información que se obtiene variará según el momento en que se lance el ataque. En la siguiente captura se puede ver como se ha obtenido directamente el login i el password del usuario “administrador” !!!  Otro dato que se puede capturar son las “cookies” de sesión de usuario. En este caso entramos en el Moodle con usuario “user1” desde el PC atacante y desde un tercer PC entramos como “Administrador”. El PC atacante lanza el ataque y obtiene la cookie de sesión del administrador:

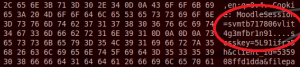

Otro dato que se puede capturar son las “cookies” de sesión de usuario. En este caso entramos en el Moodle con usuario “user1” desde el PC atacante y desde un tercer PC entramos como “Administrador”. El PC atacante lanza el ataque y obtiene la cookie de sesión del administrador:  Una vez tenemos el valor de la cookie modificamos el valor de la misma en nuestro navegador (recordemos que hemos entrado como “User1”):

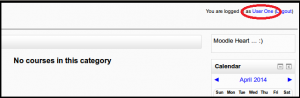

Una vez tenemos el valor de la cookie modificamos el valor de la misma en nuestro navegador (recordemos que hemos entrado como “User1”):  y, al hacer “refresh” del mismo, voilà, acabamos de realizar un “robo de sesión”.

y, al hacer “refresh” del mismo, voilà, acabamos de realizar un “robo de sesión”.  Estos son dos de los muchos peligrosos ejemplos que “Heartbleed” plantea actualmente. Evidentemente la mayoría de servidores vulnerables ya han sido “parcheados”, pero con el tiempo que hace que se conoce la vulnerabilidad, y debido al hecho de que en la mayoría de casos no deja rastro, a saber lo que se ha llegado a obtener. A nivel de usuario particular la primera y más importante precaución que deberíamos aplicar sería la de cambiar “todas” nuestras contraseñas que utilizamos hoy en día. Esto también nos permitiría hacer “inventario” de todos los logins i passwords que hemos ido creando y que, algunos de ellos, seguramente tenemos olvidados. Finalmente, tal y como comenta Peter Allwood, Senior Manager de Deloitte, empresa líder en seguridad por segundo año consecutivo según el estudio Gartner, “Heartbleed is a reminder to all organisations that it is important to have good security practices applied across the systems development lifecycle. This is crucial when trying to avoid the subsequent fallout that a bug like Heartbleed can cause.”

Estos son dos de los muchos peligrosos ejemplos que “Heartbleed” plantea actualmente. Evidentemente la mayoría de servidores vulnerables ya han sido “parcheados”, pero con el tiempo que hace que se conoce la vulnerabilidad, y debido al hecho de que en la mayoría de casos no deja rastro, a saber lo que se ha llegado a obtener. A nivel de usuario particular la primera y más importante precaución que deberíamos aplicar sería la de cambiar “todas” nuestras contraseñas que utilizamos hoy en día. Esto también nos permitiría hacer “inventario” de todos los logins i passwords que hemos ido creando y que, algunos de ellos, seguramente tenemos olvidados. Finalmente, tal y como comenta Peter Allwood, Senior Manager de Deloitte, empresa líder en seguridad por segundo año consecutivo según el estudio Gartner, “Heartbleed is a reminder to all organisations that it is important to have good security practices applied across the systems development lifecycle. This is crucial when trying to avoid the subsequent fallout that a bug like Heartbleed can cause.”