Firewall, aplicación SDN

En una red tradicional se hace uso del Firewall para protegerse de los posibles ataques originados en la red pública. Es decir, se coloca el Firewall entre la red privada (trusted) y la red pública (untrusted), la red pública suele ser Internet.

El firewall tradicional analiza todos los paquetes que pasan por este, exceptuando los paquetes originados en la red privada o interna. Debido a que los usuarios de la red interna se consideran de confianza, hoy en día, esta suposición no es valida ya que estos usuarios también pueden ser los causantes de ataques maliciosos.

La mayor desventaja reside en que el firewall tradicional usa hardware dedicado, el cual, como se ha comentado, tiene un precio elevado y complejo de configurar. Los FW tienen dependencia total ante su proveedor, esto implica que no es posible añadir aplicaciones extra.

El firewall se basa en unas reglas previamente definidas por el administrador de la red para permitir o denegar el paquete. Lo más común es seguir una de estas dos aproximaciones:

- Denegar todo el tráfico excepto el tráfico específicamente definido por una regla.

- Filtrar o denegar el tráfico en función de la capa del modelo TCP/IP en el que operen.

Existen varias topologías, las principales son las siguiente:

- Topología bastion host: Usada en entornos pequeños. El firewall se coloca en entre la red pública (Internet) y la red privada (interna). Por lo tanto, el trafico para entrar o salir debe pasar por el firewall, para ser examinado.

El principal inconveniente es que una vez que el firewall se ha visto comprometido, el atacante puede acceder a la red interna sin ningún impedimento. Por este motivo, se recomienda no usar esta topología en casos donde no se tengan que colocar servidores con información privada de la empresa, como, por ejemplo, servidores de bases de datos…

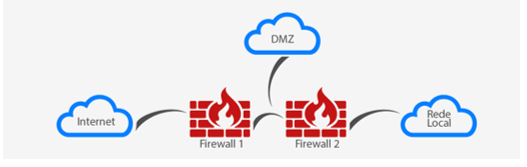

- Topología de subred con clasificación: Se diferencia por conservar la flexibilidad y los niveles de seguridad. Permite ofrecer servicios a Internet sin poner en riesgo la red local. El firewall posee tres interfaces de comunicación, para Internet, la red local y la red DMZ (Zona Desmilitarizada). En la DMZ se colocan los servicios públicos, es decir, los que se ofrecen a Internet, como, por ejemplo, servidores web, servidores de correo electrónico…

- Topología multi-homed o dual Firewall: Se basan en la topología de subred con clasificación, con la diferencia de que se le añaden varias conexiones que permiten segmentar las redes. Para incrementar la seguridad, se implementan dos firewalls. Con el propósito de evitar comprometer toda la red local en caso de que uno de los firewalls sea expuesto a una amenaza.

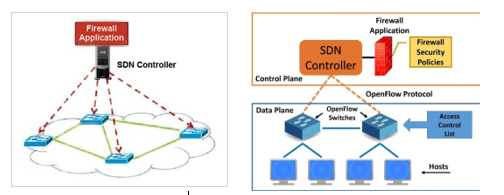

Por otro lado, existen los SDN Firewalls, aparecen con el objetivo de eliminar las principales carencias de los Firewalls tradicionales:

- Dependencia del proveedor.

- Utilización de Hardware dedicado

Los FW SND son dispositivos OpenFlow diseñados para ser aplicaciones de firewall inteligentes. Gracias a hacer uso de dispositivos OpenFlow, se elimina la dependencia con el HW dedicado y con el proveedor que tienen los FW tradicionales.

Al ser un dispositivo programable, fácilmente de puede reconfigurar para modificar, añadir o eliminar nuevas aplicaciones.

Las reglas definidas por los FW SDN, se encuentran en las Flow Tables en el campo de reglas. Por lo tanto, los dispositivos de la capa de datos actúan sobre les paquetes según las instrucciones del FW SDN.

Blanca Marin